本文最后更新于956 天前,其中的信息可能已经过时

Nmap–端口扫描

-p 指定端口

-p- 全端口

-sT tcp连接扫描

-sC 使用默认脚本扫描

-sV 探测服务版本

-O 探测操作系统版本

-oA /xxx全格式保存扫描结果

nmap 同网段主机发现

namp -sn 192.168.153.0/24

nmap TCP连接 按照1w的速率 扫描全端口

nmap -sT --rate-min 10000 -p- 192.168.153.0/24

nmap TCP连接探测服务、主机版本

nmap -sT -sC -sV -O -p22,80,139 192.168.153.123

nmap udp扫描top20端口

nmap -sU --top-ports 20 192.168.153.123

nmap 默认框架探测漏洞

nmap --script=vuln 192.168.153.132

nikto–web安全扫描器

nikto -h http://192.168.254.129

gobuster–目录扫描

常用参数

dir 目录扫描

-u 指定url或者ip地址

-w 指定字典爆破

-b 过滤状态码(如:400,404)

-t 指定爆破线程(默认10)

gobuster目录扫描

gobuster dir -u http://192.168.153.135 -w /usr/share/dirbuster/wordlists/directory-list-lowercase-2.3-medium.txt

gobuster目录、txt、php后缀扫描

gobuster dir -u http://192.168.153.135 -x txt,php -w /usr/share/dirbuster/wordlists/directory-list-lowercase-2.3-medium.txt

gobuster扫描忽略400,404响应码

gobuster dir -u "http://192.168.153.138" -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -b 400,404

hydra爆破–服务密码爆破

爆破常用服务命令

#破解ssh: hydra -L users.txt -P password.txt -vV -o ssh.log -e ns IP ssh

#破解https: hydra -m /index.php -l username -P pass.txt IP https

#破解teamspeak: hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

#破解cisco: hydra -P pass.txt IP cisco

hydra -m cloud -P pass.txt 127.0.0.1 cisco-enable

#破解smb: hydra -l administrator -P pass.txt IP smb

#破解pop3: hydra -l muts -P pass.txt my.pop3.mail pop3

#破解rdp: hydra IP rdp -l administrator -P pass.txt -V

#破解http-proxy: hydra -l admin -P pass.txt http-proxy://127.0.0.1

#破解telnet: hydra IP telnet -l 用户 -P 密码字典 -t 32 -s 23 -e ns -f -V

#破解ftp: hydra IP ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

#get方式提交,破解web登录:

hydra IP ftp -l 用户名 -P 密码字典 -e ns -vV

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns IP http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f IP http-get /admin/index.php

使用字典对ssh服务进行破解

hydra -L users.txt -P password.txt ssh://127.0.0.1

当目标服务开放的端口不是默认端口时,使用 -s 进行指定

hydra -L user.txt -P password.txt ssh://127.0.0.1 -s 77744

将破解的密码存储到指定文件

hydra -L users.txt -P password.txt ssh://127.0.0.1 -s 40 -o ssh.txt

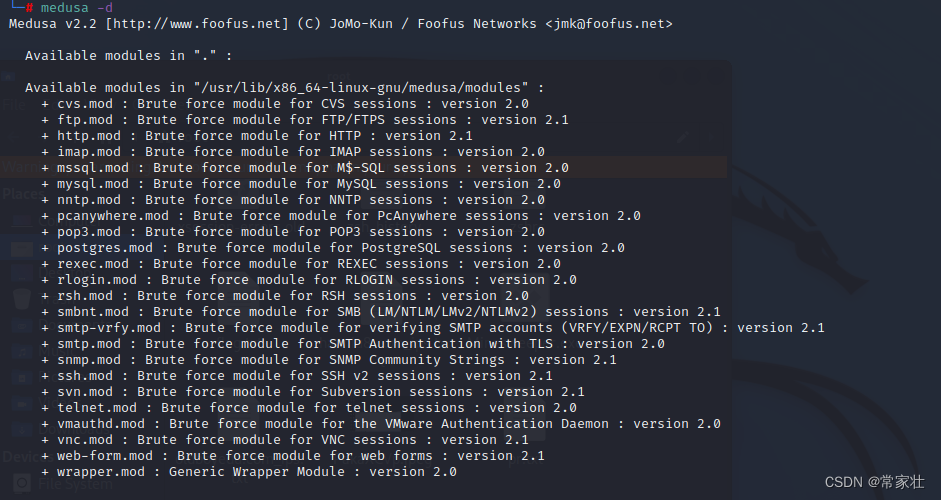

medusa美杜莎–服务密码爆破

查看已安装的所有模块

medusa -d

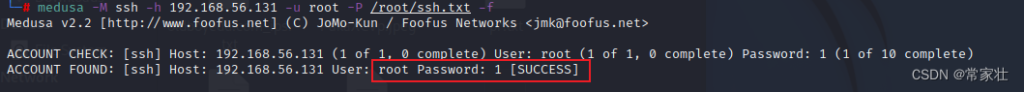

爆破 ssh 协议

用到的自带字典 :/usr/share/john/password.lst 或 /usr/share/wordlists/ 下面的某个字典 参数解释:

-h:要爆破的目标主机IP地址 192.168.56.131

-l:要爆破的用户名 root

-P:要爆破的密码字典 用的字典是我自己弄的

-M:调用模块ssh执行

-f:一旦爆破成功一个就立即停止爆破

medusa -M ssh -h 192.168.56.131 -u root -P /usr/share/john/password.lst -f

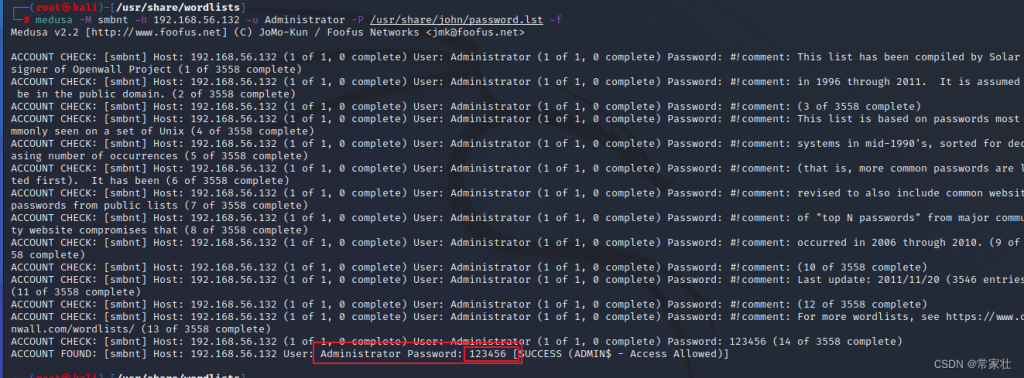

爆破Windows远程远程桌面协议(smbnt)3389

用到的自带字典 :/usr/share/john/password.lst 或 /usr/share/wordlists/ 下面的某个字典 参数解释:

-h:要爆破的目标主机IP地址 192.168.56.132

-l:要爆破的用户名 Administrator

-P:要爆破的密码字典 /usr/share/john/password.lst

-M:调用smbnt模块执行

-f:一旦爆破成功一个就立即停止爆破

medusa -M smbnt -h 192.168.56.132 -u Administrator -P /usr/share/john/password.lst -f

john解密rar密码

1.使用rar2john算出密码hash

rar2john Nessus.rar >Nessus.hash

2.使用john 对hash文件进行破解,–wordlist 后跟字典(kali自带)

john Nessus.hash --wordlist /usr/share/wordlists/fasttrack.txt

john解密zip密码

1.使用zip2john算出密码hash

zip2john /root/123.zip >> /root/passwd.txt

2.使用john爆破密码

john /root/passwd.txt