本文最后更新于981 天前,其中的信息可能已经过时

SpringBootEnv

一款针对SpringBootEnv页面进行快速漏洞利用

- 支持Eureka XStream deserialization RCE

- 支持Fastjson 内存马注入

- 支持更多可以使用JNDI内存马注入反序列化漏洞

- 支持内存马路径和密码修改

- ……..

下载安装

- 从releases下载最新版Spring Boot Exploit压缩包,配合JNDIExploit使用。(⭐推荐)

- git clone https://github.com/0x727/SpringBootExploit

- git clone https://github.com/0x727/JNDIExploit (目前不对外开放)

- mvn clean package -DskipTests 分别打SpringBootExploit包和JNDIExploit

使用方法

1.首先在服务器上上传打包好的JNDIExploit工具,解压。使用命令启动java -jar JNDIExploit-1.2-SNAPSHOT.jar

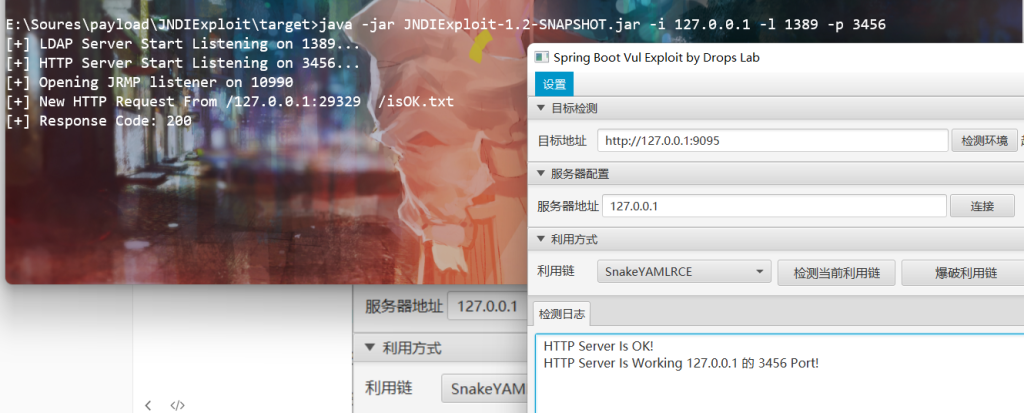

java -jar .\JNDIExploit-1.3-SNAPSHOT.jar -i 127.0.0.1 -l 1389 -p 34562.输入目标地址和配置服务器地址,点击连接。出现如下图所示代表连接成功。

3.漏洞利用

建议首先点击检测环境,会自动判断是否存在漏洞。漏洞验证方法是Check list的方法,如果有更好的方法可以提交工单会考虑添加。

漏洞利用,目前只支持内存马注入

SpringBootExploit-1.3-SNAPSHOT-all.jar

github项目地址:https://github.com/0x727/SpringBootExploit